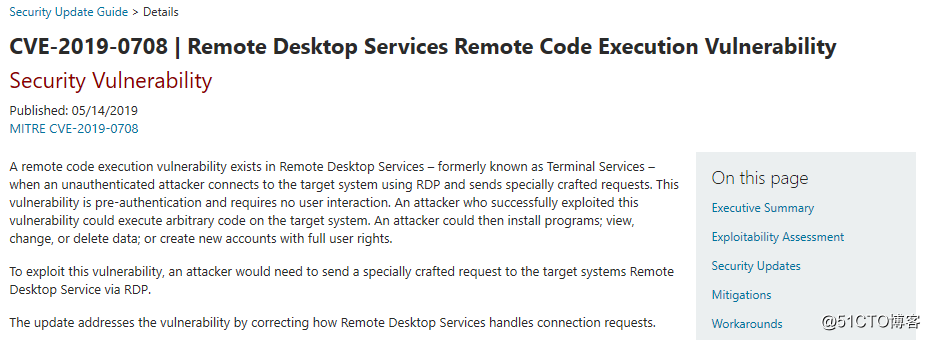

5月14号,微软发布了最新的安全漏洞补丁:CVE-2019-0708 (远程桌面服务远程执行代码漏洞:当未经身验证的***者使用RDP连接到目标系统并发送特制请求时,远程桌面服务(以前称为“终端服务”)中存在远程执行代码漏洞。)

漏洞危害:

此漏洞是预身份验证,无需。用户交互成功利用此漏洞的***者可以在目标系统上执行任意代码***者可随后安装程序;查看,更改或删除数据;或者创建拥有完全用户权限的新帐户。要利用此漏洞,***者需要通过RDP向目标系统远程桌面服务发送特制的请求。)

因微软远程桌面(默认端口3389)为常用服务,同时涉及N多还未升级或正在升级的架构系统环境均在此次影响范围内容,所以此次影响范围可能远远高于2017年4月14日的WannaCry勒索病毒“永恒之蓝”,建议大家及时POC并进行相应安全补丁更新,具体内容如下:

受影响系统版本范围:

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003(已停止维护)

Windows 7

Windows XP(已停止维护)

对应安全补丁链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

以下缓解措施在你遇到的情形中可能会有所帮助。在所有情况下,即使你计划禁用远程桌面服务,Microsoft强烈建议尽快安装此漏洞的更新:

1.禁用远程桌面服务(如果不需要)。

如果系统不再需要这些服务,根据保障安全的最佳做法,可考虑禁用这些服务。禁用不使用和不需要的服务有助于减少出现安全漏洞的可能性。

以下变通办法在你遇到的情形中可能会有所帮助。在所有情况下,即使你计划保留这些变通办法,Microsoft强烈建议尽快安装此漏洞的更新:

1.在运行受支持版本的Windows 7,Windows Server 2008和Windows Server 2008 R2的系统上启用网络级身份验证(NLA)

你可以启用网络级身份验证以阻止未经身份验证的***者利用此漏洞。启用NLA后,***者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证,然后才能利用此漏洞。

2.在企业边界防火墙处阻止TCP端口3389

TCP端口3389用于启动与受影响组件的连接。在网络边界防火墙处阻止此端口将有助于防止位于防火墙后面的系统尝试利用此漏洞。这有助于防止网络遭受来自企业边界之外的***。在企业边界阻止受影响的端口是帮助避免基于Internet的***的最佳防御措施。然而,系统仍然可能容易受到来自其企业边界内的***。

TOP