常见的DDoS攻击通常以持续的高流量洪水的形式出现,流量逐渐上升,到达最高点,然后就是缓慢下降或突然下降。近年来,一种新的攻击模式出现了。突发式攻击,也称为打了就跑DDoS攻击,可以在随机的时间间隔内重复使用短时的突发高容量攻击。每一次短暂的爆发可能只持续几秒钟,但突发式攻击活动则可以持续数小时甚至数天。这些攻击每秒会向目标发送数百Gbps的流量。

据我们的客户称,突发式攻击越来越流行。去年,美国一家排名前五的运营商就亲眼目睹了增加了10倍的突发式攻击,其中70%-80%的攻击的持续时间都不足一分钟。在2017年进行的一项全面调查中,一半的受访者都称突发式攻击增加了。

抵御突发式攻击的挑战

多数的企业内部DDoS防护解决方案都能检测到突发式攻击,但多数解决方案也只能将不良(和合法)流量限制在一定的阈值,从而引发高误报率。为了将误报率降到最低,安全专家需要通过捕获并分析流量来识别攻击流量,并手动创建特征码来拦截攻击流量。如果在突发式攻击过程中,攻击矢量发生了变化,特征码也必须适应不断变化的攻击特征。重复的手动特征码调整过程是一项劳动密集型任务,这就使得整个防护策略变得行不通。

同样,多数的混合DDoS防护措施也都利用了速率阈值来启动向云端DDoS防护措施提供商或清洗中心牵引。尽管如此,他们仍然会遭受同样高的误报率,这是因为企业内部DDoS设备和清洗中心DDoS设备都是采用速率限制和手动特征码来查找攻击流量,进而减少误报。

突发式攻击的行为式DoS检测和缓解

为了恰如其分的防御突发式攻击,需要不用的方法。

行为式DoS (BDoS)防护技术可以通过利用机器学习算法来有效地检测并缓解突发式攻击。这些算法可以了解正常流量行为,在攻击中检测流量异常,自动创建特征码并调整防护措施来缓解攻击。

BDoS可以为TCP、UDP、ICMP、IGMP等多个协议采集各种参数数据,并构建和平时期的流量基线。为了检测到攻击,检测引擎可以将实时统计数据与已创建的基线进行对比。

攻击检测结合了两个参数。第一个是速率,即特定流量类型的带宽。第二个是速率无关量,即特定流量类型在整个流量分布中所占的比例。

模糊逻辑推理系统可以测量攻击程度(DoA)的覆盖范围。只有在综合参数的整体DoA覆盖范围很高时,BDoS才会认定攻击开始了,然后启动攻击处理。这就保证了精确的攻击检测。例如,由突发访问引发的高容量流量将会出现高的速率异常,但速率无关量参数仍然是正常的。因此,整合的DoA覆盖范围不会引发BDoS启动攻击处理过程。然而,如果两个参数都显示出异常,整合DoA覆盖范围将会启动攻击处理过程,BDoS也会实时开始创建拦截特征码。BDoS需要10-18秒来创建特征码。

然而,由于没有足够时间来自动创建拦截特征码,因此只持续几秒钟的突发式攻击就可以绕过BDoS防护措施。这也是行为式突发攻击防护的切入点。

行为式突发攻击防护措施分析

行为式突发攻击防护措施优化了BDoS攻击检测和特征描述。

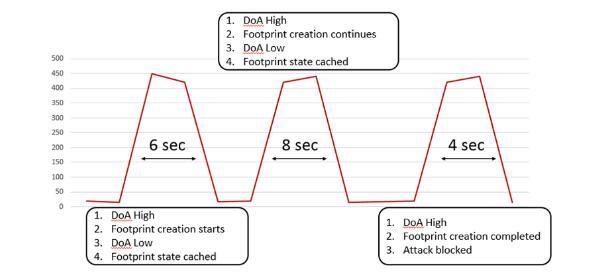

例如,在下面的突发式攻击中,有三次爆发,每一次爆发只持续了几秒钟。

当第一次爆发出现时,由于高的DoA,BDoS检测到了攻击,并继续对攻击进行描述,创建拦截特征码。由于第一次爆发在6秒钟之后就结束了,因此还没有创建特征码。在第一次爆发和第二次爆发之间的空闲时间,BDoS可以缓存采集到的参数和状态,生成候选特征码,保存下来以便应对下一次爆发。当第二次爆发出现时,BDoS会利用缓存信息,从停止的那一刻开始继续创建特征码。由于第二次爆发在8秒之后就结束了(总共耗时14秒),BDoS还未完成特征码创建。然而,当第三次爆发出现时,攻击总共持续了18秒,BDoS成功完成了特征码的创建,并拦截了攻击。

在攻击的整个生命周期中,由于应用了有效的特征码,因此BDoS可以即时拦截随后的突发式攻击。

突发式攻击可以在攻击生命周期内改变矢量。这对于攻击缓解策略而言是一个巨大挑战,因为这涉及到了在突发攻击在实时修改拦截特征码。BDoS可以持续监控攻击流量并测量DoA。如果攻击以这样的方式发生了改变,已应用的特征码就会失效(即,DOA很高),那么BDoS就可以调整特征码,拦截易变的突发式攻击。

有效防护突发式攻击的混合DDoS防护措施

企业内部的缓解解决方案可以实现内联式防护,但却无法防御管道拥塞。只有整合了企业内部和云端突发式攻击防护措施的解决方案可以确保准确、实时和完全自动化的攻击缓解。

TOP