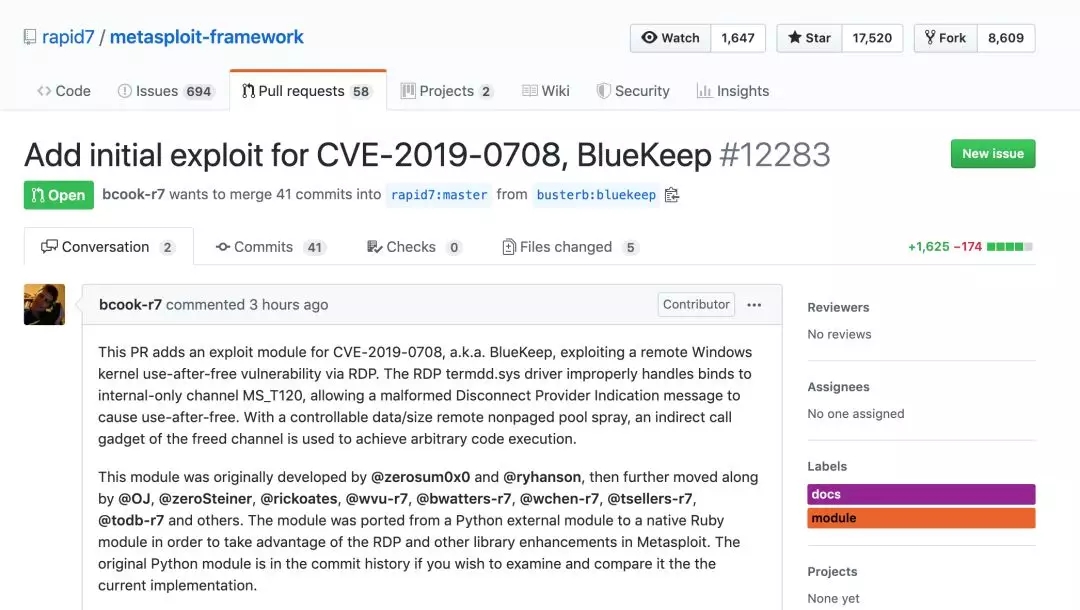

编者桉:北京时间9月7日凌晨,有开发者在GitHub上发布了Windows RDP服务蠕虫级漏洞 (CVE-2019-0708) 的Metasploit利用模块,可导致旧版本Windows无交互远程代码执行。随着工具的扩散,该漏洞有可能导致类似WannaCry泛滥的情况发生,已经构成了蠕虫级的现实安全威胁。

以下转载自奇安信威胁情报中心的预警:

2019年05月15日,微软公布了5月的补丁更新列表,在其中存在一个被标记为严重的RDP(远程桌面服务)远程代码执行漏洞,攻击者可以利用此漏洞远程无需用户验证通过发送构造特殊的恶意数据在目标系统上执行恶意代码,从而获取机器的完全控制。此漏洞主要影响的设备为Windows 7、Window Server 2008以及微软已不再支持的Windows 2003、Window XP操作系统,涉及系统在国内依然有大量的使用,所以此漏洞的影响面巨大。到2019年9月7日,奇安信全球鹰系统评估互联网上可被直接攻击的国内受影响RDP服务器还大量存在。由于漏洞利用无需用户交互的特性结合巨大的影响面,意味着该漏洞极有可能被蠕虫所利用,如果漏洞利用稳定有可能导致类似WannaCry蠕虫泛滥的情况发生。

奇安信息威胁情报中心红雨滴团队第一时间跟进该漏洞并保持关注,目前已经确认利用此漏洞可以至少非常稳定地触发受影响系统蓝屏崩溃从而导致拒绝服务,到5月31日已有公开渠道发布可以导致系统蓝屏崩溃的POC代码出现,有企图的攻击者可以利用此POC工具对大量存在漏洞的系统执行远程拒绝服务攻击。至2019年9月7日,已有可导致远程代码执行的Metasploit模块公开发布,随着工具的扩散,已经构成了蠕虫级的现实安全威胁。

微软针对此漏洞已经发布了安全补丁(包括那些已经不再提供技术支持的老旧操作系统),强烈建议用户立即安装相应的补丁或其他缓解措施以避免受到相关的威胁。

TOP